Tag: security

-

Android Botnet

Newly Found Android Botnet Is Used in Multiple Spyware Campaigns

-

Laws related to Information Security

18 U.S.C. § 1029. Fraud and related activity in connection with access devices 18 U.S.C. § 2701 et seq. Stored Wire and electronic communications and transactional records access 18 U.S.C. § 3121 et seq. Recoding of dialing, routing, addressing and signaling information.

-

Security Training

Security job skills training SSCP exam A series of university courses in general information security Security awareness training A series of newsletters, with general information security Business-unit walk-through

-

Django Security Releases

Django 1.4.7, Django 1.5.3, and Django 1.6 beta 3 via Weblog | Django.

-

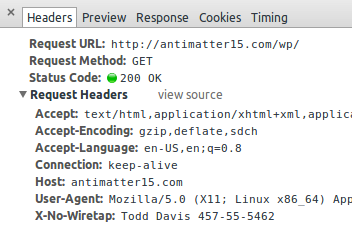

X-No-Wiretap

In Zeiten von wirklich absoluter Überwachung durch NSA, GCHQ, vermutlich ein bisschen BND und wassweiswemnoch, wird es Zeit für radikale Ideen. So könnte man zum Beispiel einfach in den Request-Header schreiben, dass man das nicht will. Das ist sicher genauso erfolgreich wie der “Do Not Track” Header oder das IPv$ Security Flag. Vielleicht interessiert das…

-

Malware Puzzle

Das Ergebnis kann man ja mal einschicken… via Blaze’s Security Blog: Malware Puzzle.

-

Arbeitskreis Cyber-Intelligence

Datenquellen gibt es genug. Welche kann man nutzen, welche darf man nutzen, welche möchte man nutzen. Natürlich stellt sich auch die Frage, welche Information hätte man gerne, die in bekannten Datenquellen nicht zu finden sind. Und darüber hinaus, welche Information möchte man daraus gewinnen. Wie hilfreich sind existierende Aufbereitungen wie beispielsweise der “Sicherheitstacho” der Deutschen…

-

Securing Cyberspace in the 21st Century

Cybersecurity has emerged as an area of intense research activity that endeavors to protect cyberspace, enabling it to continue to function as required even when subjected to cyberattacks. Securing Cyberspace in the 21st Century

-

Cybersecurity in 2013

Professor Alvaro Arenas from the “IE Business School” talks about “Cybersecurity in 2013”. And BIG MACS: Big Data. Mobile. Availability. Cloud. Security.

-

Der IT-Beauftragte der Bayerischen Staatsregierung informiert

Leitfaden zur Informationssicherheit in kleinen und mittleren Unternehmen